Die jüngste WikiLeaks-Affäre offenbart nicht nur die Inkompetenz des Mainstream-Journalismus. Sie zeigt auch, leider nicht ganz überraschend, dass Julian Assange ganz Partei ist – nämlich seine eigene. Selbstkritik ist nicht zu hören. Dafür teilt er kräftig nach allen Seiten aus. Medienwissenschaftlerin und Berliner Gazette-Autorin Christiane Schulzki-Haddouti unterzieht seine Operationen einer kritischen Analyse.

Verbale Attacken, juristische Schritte und schier grenzenlose Empörung: Julian Assange hat vermutlich in einigen Punkten recht. Doch er selbst ist an dem Debakel nicht unschuldig: Er vertraute einem Journalisten ein kryptografisches Geheimnis an.

David Leigh und ein Geheimnis ohne Kompromisse

Assange verwendete im Kontakt mit dem Guardian-Journalisten David Leigh das Kryptoprogramm Pretty Good Privacy (PGP) auf ungewöhnliche Weise, nämlich in seiner symmetrischen Funktion. Das heißt: Er hat dem Journalisten David Leigh bedingungslos vertraut, indem er mit ihm dasselbe Geheimnis geteilt hat. PGP war aber entwickelt worden, um genau das zu verhindern: Denn Passwörter können immer abhanden kommen oder verraten werden.

PGP-Entwickler Phil Zimmermann hatte sich bewusst eine Methode ausgedacht, bei der zwei Kommunikationspartner nicht dasselbe Geheimnis teilen mussten. PGP funktioniert, indem ein Kommunikationspartner die Daten mit dem öffentlichen Schlüssel des anderen Kommunikationspartners verschlüsselt. Man muss also lediglich die öffentlichen Schlüssel austauschen. Öffentlich heißt, dass die Schlüssel auf einem frei zugänglichen Server im Internet liegen können. Geknackt werden kann das nicht, so lange der korrespondierende private Schlüssel des Kommunikationspartners samt dem dazu passenden Passwort nicht verraten wird.

Assange hat bis heute nicht erklärt, warum er bei David Leigh vom üblichen Verfahren abgewichen ist. Detlef Borchers erklärte das übliche Verfahren so: “1.) Jeder Journalist bekommt nur eine Kopie der Dateien, die mit seinem Public Key verschlüsselt sind. 2.) Er bekommt obendrein nur einen für ihn geltenden/generierten Public Key von Wikileaks. 3.) Die Public Keys beider Seiten werden Niemals Nie über das Internet getauscht.”

Julian Assange: Warum handelt er so?

Hätte Julian Assange das übliche Verfahren bei David Leigh angewandt, hätte Leigh höchstens sein eigenes Passwort verraten können. Das hätte er vermutlich nicht gemacht, wenn er mit seinem Schlüssel auch andere Daten verschlüsselt hätte. Dass Julian Assange bei David Leigh von dem üblichen Verfahren abgewichen ist, lässt sich etwa durch erklären: Er wollte verschleiern, wem er die Datei gegeben hat. Mit Blick auf die spätere Veröffentlichungsstrategie, die darauf beharrte, dass die Medienpartner WikiLeaks als Quelle nennen, ergibt das allerdings keinen Sinn.

Dass die öffentlichen Schlüssel im Standardverfahren nicht über das Internet getauscht wurden, könnte aber auch darauf hinweisen, dass Assange PGP beziehungsweise seiner offenen Variante GPG misstraute. Bislang ist aber nicht bekannt, dass es WissenschaftlerInnen und Geheimdiensten gelungen wäre, einen der längeren Schlüssel zu knacken. Man geht tatsächlich davon aus, dass das mit Quantenrechnern möglich sein wird. Doch die öffentliche Forschung ist noch nicht weit genug vorangeschritten.

Dass dies im Geheimen bereits gelungen sein soll, ist unwahrscheinlich. Keine bahnbrechenden Ergebnisse militärischer oder geheimdienstlicher Forschung sind in diesem Bereich aus den letzten Jahren bekannt. Wenn, dann würde das aufgrund ihrer großzügigen finanziellen Ausstattung den US-Diensten gelingen. Doch gerade hier hat eine Verschlüsselung keinen Sinn, da die US-Behörden ja selbst wissen, was in ihren Depeschen steht.

Menschen machen Fehler – wer verzeiht?

Vielleicht ist Assanges Vorgehen aber auch damit zu begründen, dass er wusste, dass Leigh von PGP keine Ahnung hatte. Vielleicht wollte Assange es ihm deshalb möglichst leicht machen. Leigh hatte sich mit seiner Forderung, das ganze Paket zu erhalten, durchsetzen können. Vermutlich dachte sich Assange, dass es bei einer einmaligen Anwendung keinen Mehrwert bei einer asymmetrischen Anwendung gebe.

Der Hauptfehler bestand dann darin, darauf zu vertrauen, dass Leigh das Passwort dauerhaft geheim halten würde. Darin hatte Leigh jedoch kein Interesse. Es war nicht sein eigenes Passwort. Außerdem dürfte er angenommen haben, dass das Passwort zum Zeitpunkt der Buchveröffentlichung irrelevant geworden war. Im Fall einer asymmetrischen Anwendung hätte Leigh sein eigenes Passwort verraten müssen. Das hätte er vermutlich nicht getan, weil er dazu keine interessante Geschichte wie die des zweigeteilten Passworts hätte erzählen können.

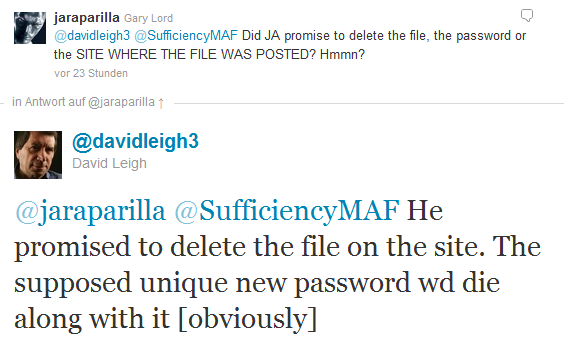

Wie auch Matt Giuca in einem lesenswerten Beitrag über die kryptografischen Aspekte der Affäre schreibt, bleibt folgendes unverständlich: Warum wurde die Datei nach der Transaktion nicht gelöscht? Angeblich wurde auch der Schlüssel samt Passwort später benutzt. Es gibt eine ganze Reihe von Gründen, nachlesbar bei Giuca, warum die Datei später noch verfügbar war.

Was bleibt? Blick in die Zukunft

Das Vorgehen war jedenfalls aus sicherheitstechnischer Sicht ungewöhnlich. Aber eigensinnige Vorgehensweisen finden sich in vielen Teilbereichen des WikiLeaks-Projekt wieder: Whistleblowern wurde absolute Sicherheit versprochen, durch eine Vielzahl technischer Vorkehrungen, die aber in Wirklichkeit so nie existierten. Die Problematik der Whistleblower wurde bis zur isländischen IMMI-Initiative nicht wirklich reflektiert. Es ging primär um eine radikale Transparenz wie sie Timothy May im krypto-anarchistischen Manifest vorhersagte.

Was bleibt? Inzwischen ist die Problematik des Whistleblowing einer breiten Öffentlichkeit vertraut. Vor wenigen Jahren war der Begriff “Whistleblower” im deutschsprachigen Raum unbekannt. Es gab negativ belegte Begriffe wie “Denunziant” oder “Informant”. Seit dem vergangenen Jahr gingen etliche neue Leaking-Plattformen an den Start. Vereinzelt gibt es gesetzgeberische Bestrebungen, die Whistleblowing einfacher machen sollen. Dass Daten in Computernetzwerken nicht wirklich sicher sind – das hat WikiLeaks ebenfalls gezeigt. Und nun auch an eigenem Beispiel erlebt.

Geheimnisse sind im Informationszeitalter nicht mehr lange zu bewahren. Dank WikiLeaks ist das vielen Menschen bewusst geworden. Und vielleicht besteht darin der bleibende Verdienst von Julian Assange.

Danke an die Berliner Gazette für ihre wie immer gut durchdachten Leitfragen – das ist ein Crosspost des dort erschienen Beitrags.