Mal wieder ist WikiLeaks in aller Munde. Mal wieder ist Julian Assange auf den Titelblättern. Die Massenmedien vermelden das Ende eines revolutionären Projekts, besingen den Untergang eines Anti-Helden. Dabei zeigt die jüngste Episode um die Leaking-Plattform vor allem eins: Die Inkompetenz des Mainstream-Journalismus im Umgang mit technisch, medienethisch und sozial komplexen Vorgängen. Die Medienwissenschaftlerin und Berliner Gazette-Autorin Christiane Schulzki-Haddouti unternimmt eine kritische Bestandsaufnahme.

Bei dem jüngsten “Depeschen-Desaster” (Spiegel Online) ist für mich vor allem die Behauptung des Guardian skandalös, man sei davon ausgegangen, dass das von Julian Assange mitgeteilte Passwort für den Depeschensatz temporär sei. Der Satz stammt immerhin von Journalisten, die seit Jahren investigativ arbeiten. Interessant ist auch, dass dieser Satz in so gut wie allen Meldungen nicht kritisch kommentiert wird – übrigens auch kaum in den einschlägigen Blogs. Es gibt nämlich keine temporären Passwörter bei dem Verschlüsselungsprogramm PGP.

Selbst wenn Assange so etwas behauptet hätte, hätte Leigh prüfen müssen, ob dies tatsächlich so ist. Eine einfach Nachfrage bei einem erfahrenen PGP-Nutzer hätte genügt. PGP, die Abkürzung für Pretty Good Privacy, wurde von der US-amerikanischen Exportkontrolle immer mit einer Waffe verglichen. Jemand, der PGP nutzt und keine Ahnung hat, wie es funktioniert, braucht offenbar eine Art Waffenschein. Sonst gefährdet er Leben. Das ist jetzt leider der Fall. Dass dies Journalisten noch heute passiert, ist nicht nur peinlich, sondern erschreckend.

Ich glaube, dass das nicht nur über das technologische Verständnis der meisten Journalisten etwas sagt, sondern auch über das technologische Selbstverständnis der Branche: Man nutzt die digitalen Werkzeuge, reflektiert sie aber nicht.

Investigativer Journalismus – in den Kinderschuhen?

Es ist sicherlich die Pflicht von Journalisten, sich hier entsprechend kundig zu machen, wenn sie investigativ arbeiten möchten. Aber man sollte auch wissen, dass das alles seine Grenzen hat und man sollte das im Umgang mit den Informanten auch berücksichtigen. Man darf keine technischen Sicherheiten garantieren, die es absolut nicht gibt, zumal die größte Unsicherheit im Sozialen besteht.

Es gibt vermutlich nur ganz wenige Informanten, die sich wirklich über Jahre hinweg vor Aufdeckung schützen konnten. Die Gründe dafür sind einfach: In der Regel gibt meist einen eingeschränkten Personenkreis, dem die Informationen bekannt sind. Außerdem gehen einem Schritt an die Öffentlichkeit in der Regel interne Diskussionen voraus, so dass innerhalb einer Organisation Kritiker ebenfalls bekannt sind. Und die Informanten bekennen sich meist nach der Veröffentlichung dazu, weil ein großer Druck von ihnen genommen wurde und sie sich frei und offen dazu äußern wollen.

Eine technische Unterrichtung berücksichtigt diese sozialen, psychologischen, aber auch rechtlichen Dimensionen nicht wirklich. Im Umgang mit Informanten muss man daher auch mit diesen fünf Punkte klären: 1) wie weit sie persönlich gehen wollen, 2) wie viel sie riskieren möchten, 3) ob eine Geheimhaltung der Quelle überhaupt Sinn ergibt – oder nicht erst recht eine interne Denunziantenjagd eröffnet. Auch sollte man klären, 4) ob der Informant familiär oder durch Freunde gestützt wird. Nicht zuletzt aber sollten auch die Journalisten selbst sich fragen, 5) ob sie persönlich der richtige Ansprechpartner für den Informanten sind.

Technische Sicherheit vs. Whistleblowerschutz

Vielleicht gibt es einen Kollegen, der kompetenter in dem jeweiligen Fachgebiet ist oder ein Medium, das sich eher an die Zielgruppe des Informanten richtet wie das eigene. In diesen Fällen sollte man den Fall abgeben können – oder die Kooperation mit anderen suchen.

Insofern griff das Modell WikiLeaks mit seiner Reduktion auf technische Sicherheit, die offenbar nicht garantierbar ist und auf den mutmaßlichen Schutz durch Öffentlichkeit von Anfang an zu kurz. Ich habe den Eindruck, dass dies aber rasch von den Beteiligten begriffen wurde. Schließlich setzt die isländische IMMI-Initiative im rechtlichen Bereich an, um letztlich das gesellschaftliche Umfeld für Whistleblower und Journalisten freundlicher zu gestalten. Es ist zu hoffen, dass es den Isländern gelingt, auch im europäischen Raum Impulse zu setzen.

Gerade in Deutschland fehlt ein gesetzlicher Whistleblowerschutz. Loyalitätspflichten werden von den Gerichten generell höher bewertet als die Meinungsfreiheit. Das ist ein letztlich vor-aufklärerisches und entwürdigendes Verständnis der Rolle von finanziell Abhängigen.

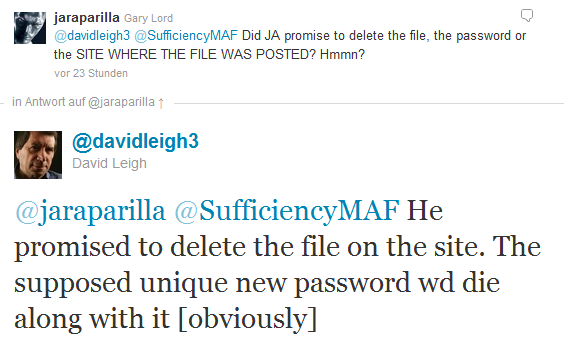

Update: Das PGP-Verständnis von Herrn Leigh in 140 Zeichen:

Fail.

Die symmetrische PGP-Verschlüsselung war nicht das Problem, sondern unter den vermutlich gegebenen Umständen völlig korrekt. Wenn aus Fehlern gelernt werden soll, dann bitte das Richtige.

Ihr habt beide leider nicht verstanden, zu welchen Zwecken symmetrische und asymmetrische Verschlüsselung eingesetzt werden.

Asymmetrische Verschlüsselung ist genau dafür da, damit 2 Kommunikationspartner den öffentlichen Schlüssel über das Internet austauschen können, deswegen heißt er auch öffentlich. Und um anschließend Nachrichten in beide Richtungen austauschen und dabei den Absender verifizieren zu können.

Hingegen war die zu schützende Kommunikation im vorliegenden Fall viel einfacher gestrickt: Eine einzige Datei musste ein einziges Mal vom Server zum Empfänger geschützt transferiert werden – und die normalerweise zu berücksichtigende Gefahr ist ein Angriff von dritter Seite, nicht die Preisgabe des Paßwortes durch den Empfänger, da dieser genausogut die entschlüsselte Datei veröffentlichen könnte.

Daher war die Verwendung der symmetrischen Verschlüsselung völlig logisch, ausreichend und konzeptionell sicherer (!), als ein asymmetrisches Vorgehen.

David Leigh hat bewiesen, dass er zur Kategorie Dümmster anzunehmender User gehört, der nicht einmal in der Lage ist, eine 7zippte Datei selbständig zu entpacken.

Und so jemandem wird hier zugetraut, die Funktionsweise und sichere Handhabung der asymmetrischen Verschlüsselung zu verstehen und sich auf dem eigenen Rechner einzurichten?

Sehr viel wahrscheinlicher erscheint mir das Risiko, dass Leigh z.B. den eigenen Secret Key irgendwann mit seinem Public Key verwechselt und den falschen in fremde Hände gegeben hätte. Und da es seine Aufgabe gewesen wäre, dass Passwort zu wählen, ist die Wahrscheinlichkeit hoch, dass es entweder strukturell einfach oder zumindest zu kurz ausgefallen wäre und leicht durch Ausprobieren (Bruteforce) hätte geknackt werden können.

Unter der Annahme, dass also die asymmetrisch verschlüsselte Datei genauso verbreitet worden wäre, wie die symmetrisch verschlüsselte, wäre sie in diesem Falle ebenso geknackt.

Und wenn man sich jetzt vorstellt, dass die noch nicht kompromittierten Dateien y.gpg, y-doc.gpg und x.gpg ebenfalls asymmetrisch mit Leighs Public Key verschlüsselt worden wären, dann wären im gerade geschilderten Fall alle Dateien entschlüsselbar, nicht nur die eine.

So aber hatte Assange mit der symmetrischen Verschlüsselung die volle Kontrolle über die Verschlüsselungsstärke (im asymmetrischen Fall bestimmt der Empfänger das bei der Schlüsselpaarerzeugung) und die Komplexität des Passworts. Warum lange Passwörterphrasen sicherer als kurze komplexe Passwörter sind, wird in diesem Comic anschaulich erklärt.

Der Fehler war also nicht die Anwendung der symmetrischen Verschlüsselung.

Was ist aber dann auf Seiten von Wikileaks falsch gelaufen?

Leigh hat das Masterpasswort (genauer die Masterpasswortphrase) von Assange für die Depeschen bekommen, anstatt eines nur für ihn geltenden Passworts.

D.h. Assange hat sich nicht die Mühe gemacht, die Depeschen auf dem eigenen Rechner mit einer von Leigh und Assange merkbaren neuen Paßwortphrase zu verschlüsseln und auf den Server hochzuladen. Ob dies absichtlich oder wegen vermeintlichem Zeitdruck, technischen Problemen oder Bequemlichkeit geschah, bleibt vorerst Julian Assanges Geheimnis.

Alternativ hätte die Datei anstatt über Server und Internet direkt und unverschlüsselt mit einem Datenträger an Leigh übergeben werden können. Leigh fuhr zu Assange um sich die entschlüsselte Datei z.7z entpacken zu lassen, genausogut hätte er die unverschlüsselten Depeschen bei Assange abholen können.

Eine längere Darstellung warum das kryptografische Problem bei Leigh lag, findet sich bei Matt Giuca

Kurz gesagt: Wenn dem Empfänger nicht vertraut werden kann, dass er den Zugangsweg zu den Daten geheim hält – dann gibt es kaum Möglichkeiten zum Schutz. Das Paßwort hat die Übertragung der Depeschen vom Wikileaksserver zu Leigh geschützt – selbst wenn Assange alles richtig gemacht hätte, gibt es keine Garantie oder Gewißheit, daß die Übertragung nicht irgendwo aufgezeichnet wurde und daher mit der Veröffentlichung des Paßworts dem Man-in-the-Middle alle Daten offenstehen.

Ja, genau, das ist die Argumentation bei Giuca. Ich denke aber immer noch, dass Assange sich hier etwas durch die Wahl der symmetrischen Krypto etwas verschenkt hat. Er hätte ja mit Leigh besprechen können, welche Schlüssellänge er wählt, wie seinen private key sichert usw. Ich vermute, dass er darauf einfach keine Lust hatte, weil er schon gemerkt hat, dass Leigh das nicht verstehen wird.

Nein er hat sich eben nichts verschenkt, die Asymmetrie wäre nur dann sinnvoll, wenn es zu weiteren Datenübertragungen hätte kommen sollen.

In dem Moment, in dem Leigh nach Hause fährt, die ganze asymmetrische Verschlüsselung einrichtet und anschließend zu Assange zurückkommt, um ihm den öffentlichen Schlüssel zu bringen, wird das ganze absurd. Weil er dann gleich die Datei abholen und mitnehmen kann, ohne Verschlüsselung ohne alles.

Die Idee der Asymmetrie versucht das Problem – David Leigh ist ein DAU – dadurch zu lösen, dass mehr Komplexität eingesetzt wird – was aber logischerweise nur die Fehleranfälligkeit erhöht.

Der Fehler von Assange war das Masterpaßwort an Leigh weiterzugeben, anstatt ein nagelneues zu nehmen. z.gpg wäre dann sicher vor Leigh gewesen.

Aber auch in dem Fall hätte die Veröffentlichung des Paßworts durch Leigh eine Sicherheitslücke hervorgerufen – denn ob es herumschwirrende Kopien der einmalig ihm übertragenen Datei gibt – sei es beim Hoster des Server, in irgendeinem Backup oder mitgeschnitten bei der Übertragung läßt sich nunmal im Nachhinein nicht ausschließen.

Und:

Er hätte ja mit Leigh besprechen können, welche Schlüssellänge er wählt, wie seinen private key sichert usw.

Das geht symmetrisch viel einfacher: Gib dein Paßwort niemals nie nie irgendjemandem weiter und halte deinen Rechner mit der entschlüsselten Datei vom Internet und der Öffentlichkeit physikalisch getrennt.

Du hast recht, dass Assange PGP symmetrisch verwendet hat, spottet jeder Regel. Ich kann es nicht nachvollziehen. Man teilt keine Geheimnisse, das ist doch der Sinn von PGP.

Da ich in Sachen Maut-Dateien mit WL zusammengearbeitet habe, kann ich sagen, dass das Vorgehen von Assange in der Zusammenarbeit mit David Leigh so ziemlich jede Regel ignoriert, die WL für die Zusammenarbeit mit Journalisten aufgestellt hat. 1.) Jeder Journalist bekommt nur eine Kopie der Dateien, die mit seinem Public Key verschlüsselt sind. 2.) Er bekommt obendrein nur einen für ihn geltenden/generierten Public Key von Wikileaks. 3.) Die Public Keys beider Seiten werden Niemals Nie über das Internet getauscht.

David Leigh hätte also etwas bekommen müssen, dass nur er öffnen kann und das solange im Internet zirkulieren kann, bis die Algorithmen hinter GPG gebrochen sind. Hier liegt der Fehler ganz auf Seiten von Assange. Dass er der mastermind hinter Rubberhose sein soll, kann ich kaum glauben.

Andererseits hat Leigh auch einen Fehler gemacht: Egal wie gut sich das im Buch macht, ein Passwort darf Niemals Nie in einem Buch erscheinen, eben weil so etwas ausprobiert wird. Das Buch erschien Ende Februar. Im März hatte ich Kontakt mit einem niederländischen Journalist, der das Buch-Passwort mit allen BitTorrents von WL ausprobiert hatte….. einfach nur so, aus Spaß. Ich habe ihn für bekloppt erklärt und das nicht glauben können.